- створити VPS в графічній оболочці ProxMox, задати VM ID наприклад 100

- Відкріпити та видалити диск в графічній оболочці VM

- В консолі ввести команду qm importdisk 100 /path/to/your/image.raw local, де 100 – ID віртуальної машини, а local назва розділу для зберігання даних VPS.

- Диск додасться як “unused” на VM 100.

- Натиснути двічі на диск, додати до VM.

- Вибрати пріоритет завантаження для нового диску.

- Запустити VM.

Категорія: Сеть/Интернет

Добавление домена в белый список антиспама Zimbra

Добавление домена в белый список:

1. su zimbra

2. nano /opt/zimbra/conf/amavisd.conf.in

3. Ищем строку, которая начинается с:

{ # a hash-type lookup table (associative array) и добавляем доверенный домен перед всеми остальными записями: ‘gmail.com’ => -10.0,

4. Сохраняем файл и перезапускаем антиспам командой: zmamavisdctl stop && zmamavisdctl start

Добавление домена в чёрный список:

1. su zimbra

2. nano /opt/zimbra/conf/salocal.cf.in

3. Ищем строку, которая начинается с: # accept email from zimbra support and forumns

4. Добавляем блокируемый домен (например блокируем всю почту из домена .tk)

blacklist_from *.tk

5. Сохраняем файл и перезапускаем Zimbra командой

zmcontrol stop && zmcontrol start

Обновление сервера почты Zimbra до 8.8.15

https://www.zimbra.com/downloads/zimbra-collaboration-open-source/

На странице обновлений зимбра копируем ссылку для своей версии или загружаем обновление.

cd ~

wget https://files.zimbra.com/downloads/8.8.15_GA/zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

распаковываем архив:

tar -xvf zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

заходим в директорию и приступаем к установке

cd zcs-8.8.15_GA_3869.RHEL7_64.20190918004220

./install.shПроверяем работу сервиса:

su zimbra

zmcontrol status

Доступ к cisco с определенного адреса

Подключаемся к консоле CISCO:

- входим в раздел администрирования: conf t

2. Войдите в режим конфигурации списка доступа под именем ADMIN-MGT и добавьте запись deny any в конец ACL-списка.

cisco(config)# ip access-list standard ADMIN-MGT

cisco(config-std-nacl)#3. добавьте доступ к устройству для определенного IP либо подсети

cisco(config-std-nacl)# permit host 192.168.77.77

( Доступ с IP 192.168.77.77 )

cisco(config-std-nacl)# permit 192.168.77.10 0.0.0.10

( Доступ с диапазона IP 192.168.77.10- 192.168.77.20 )

Создание запрещающей записи не требуется, поскольку в конце любого ACL-списка имеется косвенная запись deny any.

Теперь, когда вы создали именованный список ACL, примените его на каналах vty.

cisco(config)# line vty 0 4

cisco(config-line)# access-class ADMIN-MGT in

cisco(config-line)# exitпроверяем доступ к устройству с IP вне указаного диапазона, если все верно – сохраняем конфигурацию

copy running-config startup-config

R1(config-std-nacl)# exit

Проброс Електронного ключа (токен) АВТОР Электронный ключ SecureToken-337F на PVE PROXMOX VPS

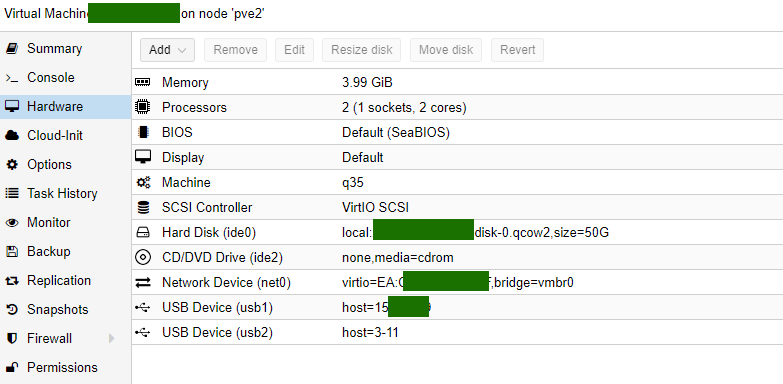

Создаем виртуальную машину с стандартными параметрами Windows 10.

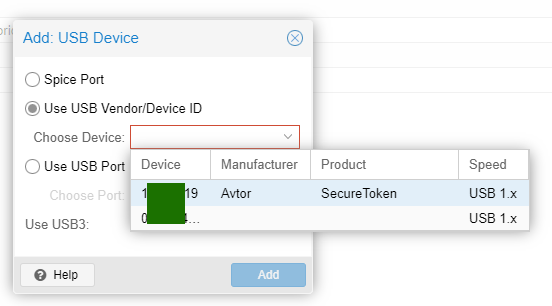

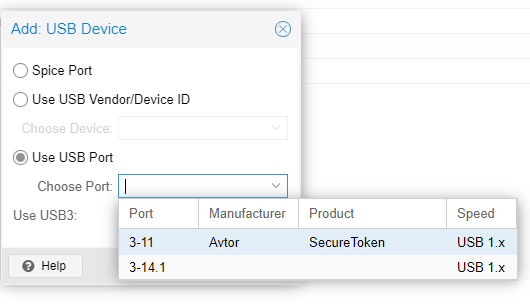

В разделе Hardware добавляем USB устройство и порт.

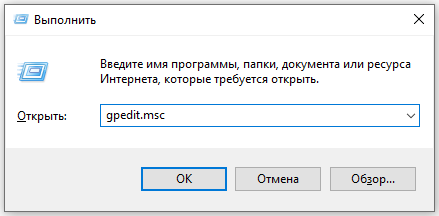

Изменяем Microsoft Group Policy для отключения проброса устройства, для корректной работы с токеном средством RDP.

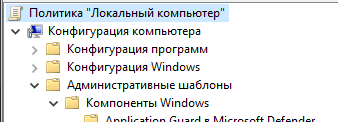

Открываем Local Group Policy

Переходим в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows

Службы удаленного рабочего стола -> Узел сеанса удаленного рабочего стола -> Перенаправление устройств и ресурсов.

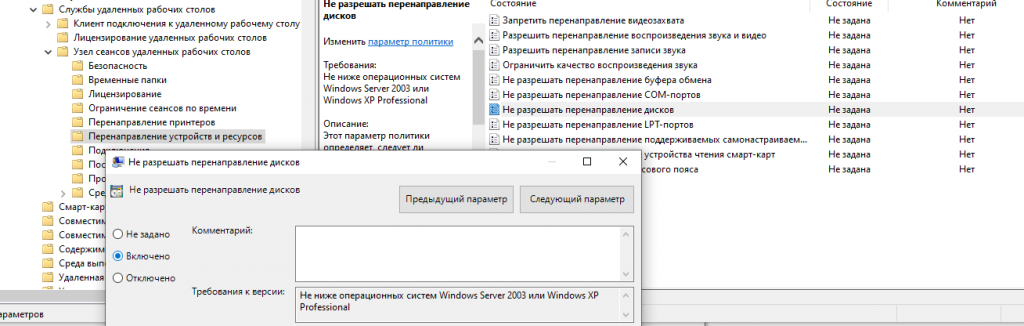

Включить “Не разрешать перенаправление дисков” (возможно и смарт карт ниже в меню)

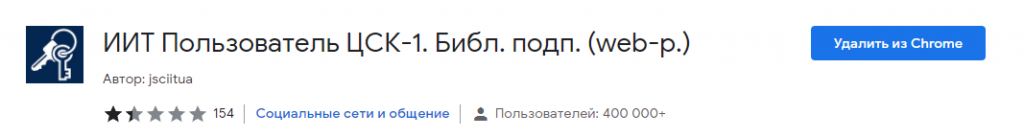

Установить расширение ИИТ Пользователь ЦСК-1. Библ. подп. (web-р.)

и EUSignWebInstall.exe http://iit.com.ua/download/productfiles/EUSignWebInstall.exe

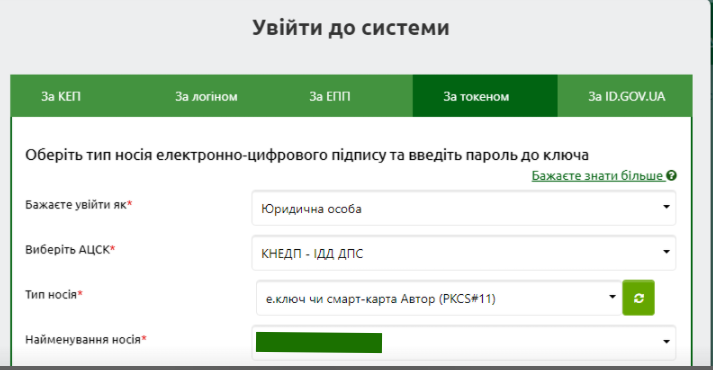

Авторизоваться на необходимом сайте.

The used table type doesn’t support FULLTEXT indexes

FULLTEXT доступен только в MyISAM, меняем тип таблицы

MyISAM и после чего выполняем запрос к БД

ALTER TABLE ost__search ENGINE = MyISAM;

ALTER TABLE ost__search

ADD PRIMARY KEY (object_type,object_id);

ALTER TABLE ost__search ADD FULLTEXT KEY search (title,content);

Резервный L2TP-Server Mikroik

Имеется сеть: Основной Mikrotik (l2tp сервер+доступ в интернет) и Mikrotik в роли L3 коммутатора, необходимо сделать резерв l2tp сервера.

- Настраиваем резервый Mikrotik под L2TP аналогично основному используя уникальные IP для PPP-Secrets, MTU на несколько значений выше и те же route

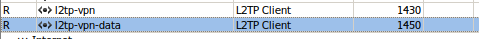

2. Со стороны клиента добавляет второе подключение L2TP (Interfaces – Add – L2TP Client)

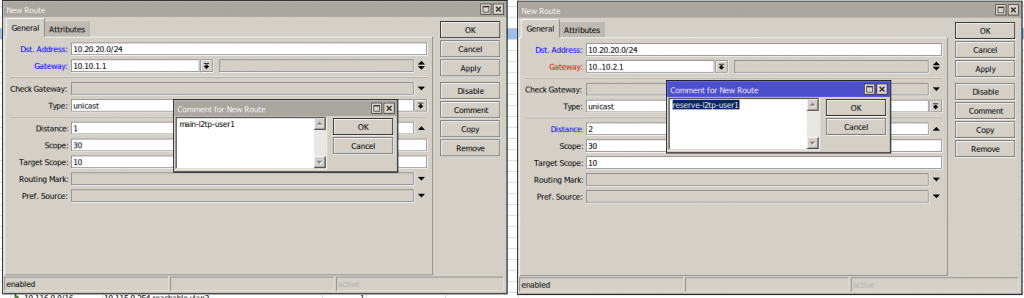

IP – Route добавляем второй L2TP сервер.

со шлюзом на резервный L2TP сервер и большой

distance c комментом reserv

Для основного канала ставим коммент main

Переходим в Tools – Netwatch и добавляем правило блокировки второго канала в случае доступности основного:

IP – IP для l2tp канала данного офиса с основного Mikrotik

Если канал доступен:

/ip route set [find comment=”vpn-main”] disabled=no

/ip route set [find comment=”vpn-resern”] disabled=yes

Если канал недоступен то:

/ip route set [find comment=”vpn-main”] disabled=yes

/ip route set [find comment=”vpn-reserv”] disabled=no

3. На L3 Mikrotik дублируем route для l2tp подключений с указанием резервного шлюза с distance на 1 больше основного:

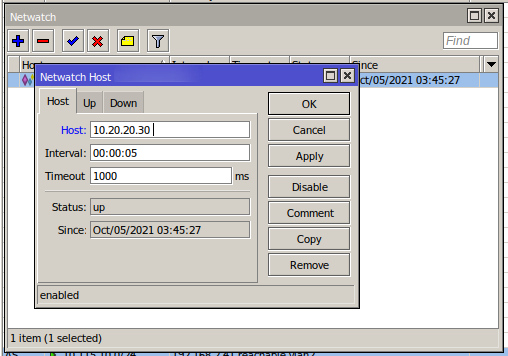

4. Добавляем автоматическое переключение шлюзов. Переходим в Tools – Netwatch и добавляем правило:

Где 10.20.20.30 IP адрес который пингуем для определения доступен ни канал (в моем случае это IP который получает клиент в качестве Pref.Source IP от основного Mukrotik)

Интервал 5 секунд, обычно достаточно 1 минуты.

UP: в случае доступности IP отключаем резерв и активируем основной канал:

/ip route set [find comment=”main-l2tp-user1″] disabled=no

/ip route set [find comment=”reserve-l2tp-user1″] disabled=yes

DOWN: в случае отсутствия пинга к IP отключаем основной канал и активируем резервный канал:

/ip route set [find comment=”main-l2tp-user1″] disabled=yes

/ip route set [find comment=”reserve-l2tp-user1″] disabled=no

IPMI сброс пароля и прочее x8-X11 supermicro

- Загрузится в ОС на самом сервере или с LiveCD

- Скачать IPMICFG (DOS, Windows, Linux, UEFI Shell) https://www.supermicro.com/SwDownload/SwSelect_Free.aspx?cat=IPMI

- Заходим в директорию с программой cd /opt/IPMICFG_*/Linux/64bit

- разрешаем исполнения

chmod +x IPMICFG-Linux.x86_64 - создаём символическую ссылку для удобства использования ln -s $(pwd)/IPMICFG-Linux.x86_64 /usr/local/sbin/ipmicfg

- Если винда то файл ipmicfg-win.exe

- сброс к заводским установкам: ipmicfg -fd

либо с опцией 1,2,3

ipmicfg -fd 3

Ждем сообщения Reset to the factory default completed!

8. Информация о сети

root@(none):~# ipmicfg -m

IP=192.168.101.101

MAC=00:XX:XX:XX:XX:XX

root@(none):~# ipmicfg -k

Net Mask=255.255.255.0

root@(none):~# ipmicfg -gIP=192.168.101.1

9. ВКЛ/ВЫКЛ сети dhcp

ipmicfg -dhcp on

ipmicfg -dhcp off

После сброса к заводским установкам вы можете использовать такие значения:

- Пользователь: ADMIN

- Пароль: ADMIN

Получить список пользователей:

ipmicfg -user list

ThunderBird TSL ver 1

- ≡ > Options > Find in Options

- ≡ > Налаштування > ввести у пошук about:config

- Прийняти ризик

- знайти security.tls.version.min та замінити на 1

з 91 версії “Редактор налаштувань” ( Редактор настроек )

SSL freebsd

Перейти в директорию cd /etc/ssl/

создать ключ и сертификат .pem

openssl req -new -newkey rsa:4096 -nodes -keyout foo-key.pem -out foo-req.pem

подписать сертефикат

req -x509 -new -nodes -key foo-key.pem -sha256 -days 3650 -out foo-req.pem.pem