Запускаем кластер:

1. Настраиваем hosts на pve1.local:

root@pve1:~# nano /etc/hosts

127.0.0.1 localhost.localdomain localhost

172.16.2.170 pve1.local pve1 pvelocalhost

172.16.2.171 pve2.local pve2

2. Настраиваем hosts на pve2.local:

root@pve2:~# nano /etc/hosts

127.0.0.1 localhost.localdomain localhost

172.16.2.171 pve2.local pve2 pvelocalhost

172.16.2.170 pve1.local pve1

3. По аналогии настраиваем hosts на pve3.local

4. На сервере pve1.local выполняем:

root@pve1:~# pvecm create cluster

5. На сервере pve2.local выполняем:

root@pve2:~# pvecm add pve1

6. Точно так же, настраиваем и добавляем в кластер третий хост pve3.local.

Обновляем все ноды:

Приводим в соответствие репозиторий:

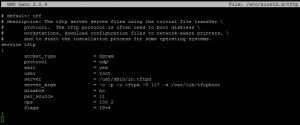

root@pve1:~# nano /etc/apt/sources.list

deb http://ftp.debian.org.ru/debian jessie main contrib

# PVE pve-no-subscription repository provided by proxmox.com, NOT recommended for production use

deb http://download.proxmox.com/debian jessie pve-no-subscription

# security updates

deb http://security.debian.org/ jessie/updates main contrib

Комментируем ненужный репозиторий:

root@pve1:~# nano /etc/apt/sources.list.d/pve-enterprise.list

# deb https://enterprise.proxmox.com/debian jessie pve-enterprise

И обновляемся (на каждой ноде соответственно):

root@pve1:~# apt-get update && apt-get dist-upgrade

Все, кластер готов к бою!

Источник: https://habrahabr.ru/company/stss/blog/279589/