- створити VPS в графічній оболочці ProxMox, задати VM ID наприклад 100

- Відкріпити та видалити диск в графічній оболочці VM

- В консолі ввести команду qm importdisk 100 /path/to/your/image.raw local, де 100 – ID віртуальної машини, а local назва розділу для зберігання даних VPS.

- Диск додасться як “unused” на VM 100.

- Натиснути двічі на диск, додати до VM.

- Вибрати пріоритет завантаження для нового диску.

- Запустити VM.

Категорія: Сервер/VDS

Обновление сервера почты Zimbra до 8.8.15

https://www.zimbra.com/downloads/zimbra-collaboration-open-source/

На странице обновлений зимбра копируем ссылку для своей версии или загружаем обновление.

cd ~

wget https://files.zimbra.com/downloads/8.8.15_GA/zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

распаковываем архив:

tar -xvf zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

заходим в директорию и приступаем к установке

cd zcs-8.8.15_GA_3869.RHEL7_64.20190918004220

./install.shПроверяем работу сервиса:

su zimbra

zmcontrol status

Проброс Електронного ключа (токен) АВТОР Электронный ключ SecureToken-337F на PVE PROXMOX VPS

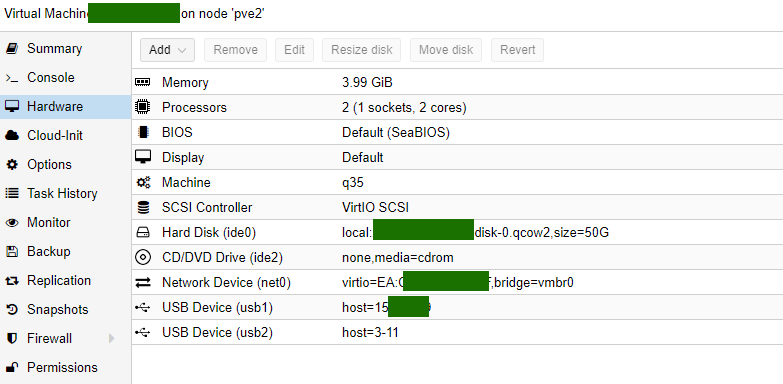

Создаем виртуальную машину с стандартными параметрами Windows 10.

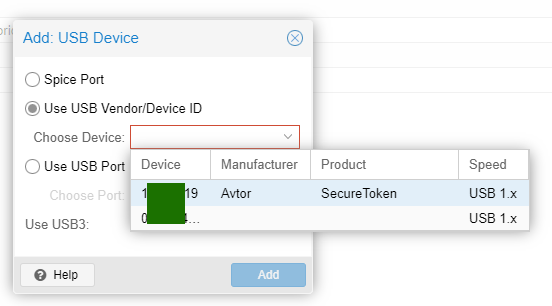

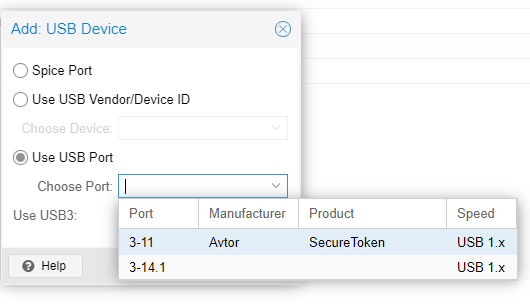

В разделе Hardware добавляем USB устройство и порт.

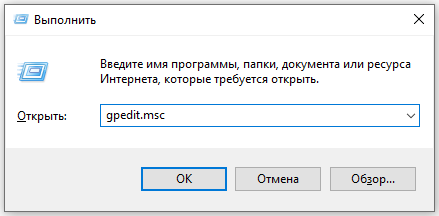

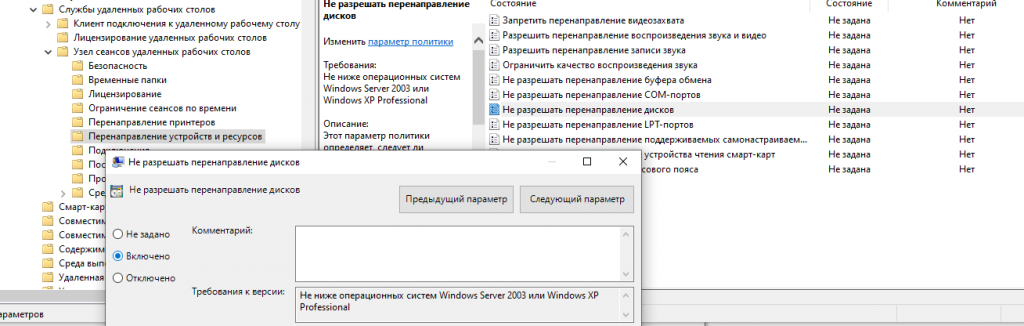

Изменяем Microsoft Group Policy для отключения проброса устройства, для корректной работы с токеном средством RDP.

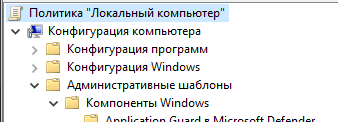

Открываем Local Group Policy

Переходим в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows

Службы удаленного рабочего стола -> Узел сеанса удаленного рабочего стола -> Перенаправление устройств и ресурсов.

Включить “Не разрешать перенаправление дисков” (возможно и смарт карт ниже в меню)

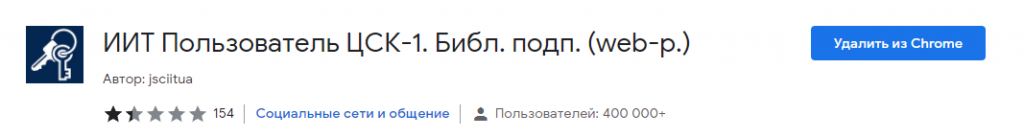

Установить расширение ИИТ Пользователь ЦСК-1. Библ. подп. (web-р.)

и EUSignWebInstall.exe http://iit.com.ua/download/productfiles/EUSignWebInstall.exe

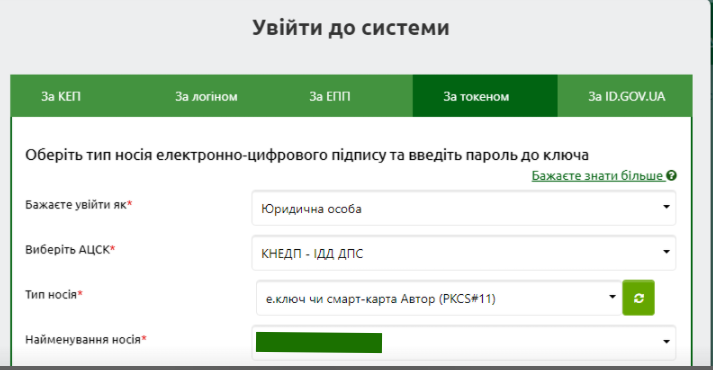

Авторизоваться на необходимом сайте.

IPMI сброс пароля и прочее x8-X11 supermicro

- Загрузится в ОС на самом сервере или с LiveCD

- Скачать IPMICFG (DOS, Windows, Linux, UEFI Shell) https://www.supermicro.com/SwDownload/SwSelect_Free.aspx?cat=IPMI

- Заходим в директорию с программой cd /opt/IPMICFG_*/Linux/64bit

- разрешаем исполнения

chmod +x IPMICFG-Linux.x86_64 - создаём символическую ссылку для удобства использования ln -s $(pwd)/IPMICFG-Linux.x86_64 /usr/local/sbin/ipmicfg

- Если винда то файл ipmicfg-win.exe

- сброс к заводским установкам: ipmicfg -fd

либо с опцией 1,2,3

ipmicfg -fd 3

Ждем сообщения Reset to the factory default completed!

8. Информация о сети

root@(none):~# ipmicfg -m

IP=192.168.101.101

MAC=00:XX:XX:XX:XX:XX

root@(none):~# ipmicfg -k

Net Mask=255.255.255.0

root@(none):~# ipmicfg -gIP=192.168.101.1

9. ВКЛ/ВЫКЛ сети dhcp

ipmicfg -dhcp on

ipmicfg -dhcp off

После сброса к заводским установкам вы можете использовать такие значения:

- Пользователь: ADMIN

- Пароль: ADMIN

Получить список пользователей:

ipmicfg -user list

SSL freebsd

Перейти в директорию cd /etc/ssl/

создать ключ и сертификат .pem

openssl req -new -newkey rsa:4096 -nodes -keyout foo-key.pem -out foo-req.pem

подписать сертефикат

req -x509 -new -nodes -key foo-key.pem -sha256 -days 3650 -out foo-req.pem.pem

ssl для панели VESTACP

В панели VestaCP активируем SSL Support:Lets Encrypt для служебного (основного) домена (активация от минуты до нескольких часов, при ошибке 400 удаляем алиасы на www и прочие)

Подключаемся к серверу

[ххх ~]:~$ ssh root@vXXXXX.dh.net.ua

переносим старый ключ и сертификат панели в бекап:

[ххх ~]# mv /usr/local/vesta/ssl/certificate.crt /usr/local/vesta/ssl/certificate.crt.bak

[ххх ~]# mv /usr/local/vesta/ssl/certificate.key /usr/local/vesta/ssl/certificate.key.bak

создаем симлинки на служебный (основной) домен

[ххх ~]# ln -s /home/admin/conf/web/ssl.vXXXXX.dh.net.ua.crt /usr/local/vesta/ssl/certificate.crt

[ххх ~]# ln -s /home/admin/conf/web/ssl.vXXXXX.dh.net.ua.key /usr/local/vesta/ssl/certificate.key

Перезапускаем службу VestaCP

[ххх ~]# service vesta restart

Restarting vesta (via systemctl): [ OK ]

Готово.

Создать пользователя базы данных MySQL 4

создать пользователя user777 с паролем pass777 для локального использования

mysql> GRANT ALL PRIVILEGES ON *.* TO user777@localhost IDENTIFIED BY 'pass777' WITH GRANT OPTION;

создать пользователя user777 с паролем pass777 для подключения с внешних серверов

mysql> GRANT ALL PRIVILEGES ON *.* TO user777@"%" IDENTIFIED BY 'pass777' WITH GRANT OPTION;

Установка MQQT server на CentOS 7

1: Установка Mosquitto

Пакет mosquitto доступен в репозитории EPEL (Extra Packages for Enterprise Linux).

Устанавливаем epel-release от администратора.

sudo yum -y install epel-release

Опция –y автоматически подтверждает запросы. Теперь можно установить пакет mosquitto.

sudo yum -y install mosquitto

Запускаем mosquitto:

sudo systemctl start mosquitto

Добавляем автозапуск:

sudo systemctl enable mosquitto

Проверяем работу mosquitto

Открываем ещё одну сессию терминала, в результате у вас должно быть два терминала. Запускаем в новом терминале команду mosquitto_sub:

mosquitto_sub -h localhost -t test

Флаг –h указывает имя хоста сервера MQTT, -t – тему. После запуска команды на экране не появится вывода, поскольку команда mosquitto_sub ждет получения сообщений. Вернитесь в первый терминал и опубликуйте сообщение:

mosquitto_pub -h localhost -t test -m "hello world"

Команда mosquitto_pub использует те же опции, что и mosquitto_sub, однако в этот раз используется дополнительный флаг –m (он позволяет ввести текст сообщения). Нажмите Enter, и вы увидите в другом терминале MQTT-сообщение hello world.

Для того, чтобы остановить выполнения команды нажмите CTRL+C.

Настройка пароля MQTT

С помощью утилиты mosquitto_passwd генерируем файла паролей. Эта команда предложит ввести пароль для указанного пользователя и поместит результат в /etc/mosquitto/passwd.

sudo mosquitto_passwd -c /etc/mosquitto/passwd USERNAME

Удалите файл mosquitto.conf.

sudo rm /etc/mosquitto/mosquitto.conf

Создайте новый конфигурационный файл Mosquitto и добавьте в него информацию о новом файле паролей.

sudo nano /etc/mosquitto/mosquitto.conf

Вставьте в файл:

allow_anonymous false

password_file /etc/mosquitto/passwd

Строка allow_anonymous false блокирует доступ анонимных пользователей. Строка password_file указывает путь к файлу паролей. Сохраните и закройте файл.

Перезапустите Mosquitto:

sudo systemctl restart mosquitto

Тестируем новые настройки. Для теста отправьте сообщение без пароля:

mosquitto_pub -h localhost -t "test" -m "hello world"

Вы получите ошибку:

Connection Refused: not authorised.

Error: The connection was refused.

Перейдите во второй терминал и подпишитесь на тему test.

mosquitto_sub -h localhost -t test -u "USERNAME" -P "PASSWORD"

Вернитесь в первый терминал и опубликуйте сообщение:

mosquitto_pub -h localhost -t "test" -m "hello world" -u "USERNAME" -P "PASSWORD"

Сообщение появиться во втором терминале. Настройка Mosquitto прошла успешно.

Для шифрования паролей необходимо использовать SSL-шифрования.

VestaCP – смена порта.

Добавляем в фаервол новый порт:

v-add-firewall-rule ACCEPT 0.0.0.0/0 33333 tcp vestacp

Меняем кофиг nginx:

sed -i ‘s/8083/33333/g’ /usr/local/vesta/nginx/conf/nginx.conf

Рестартим весту:

service vesta restart

Установка Webmin на CentOS 7

Добавляем репозиторий:

# mcedit /etc/yum.repos.d/webmin.repo

[Webmin]

name=Webmin Distribution Neutral

#baseurl=http://download.webmin.com/download/yum

mirrorlist=http://download.webmin.com/download/yum/mirrorlist

enabled=1

Импоритуем GPG ключ:

# rpm –import http://www.webmin.com/jcameron-key.asc

Устанавливаем Webmin:

# yum install -y webmin

После установки он автоматически запустится. Нам остается только добавить его в автозагрузку:

# chkconfig webmin on

При необходимости отключаем фаервол

systemctl disable firewalld

Остановить Firewalld

systemctl stop firewalld

Проверить статус Firewalld

systemctl status firewalld

Вход в webmin доступен по ссылке: https://SERVER:10000