- У меню завантажувача grub вибираємо опцію редагування параметрів завантаження.

- Для редагування параметрів завантаження CentOS 7 натискаємо e (edit) — редагувати.

- Опускаємося до рядка, який починається з Linux 16, змінюємо ro на rw init=/sysroot/bin/sh

- Якщо цього недостатньо до даємо rd.break enforcing=0 у кінець строчки перед LANG=

Примітка: rd.break запитує перерву на ранній стадії завантаження. - Натискаємо Control+x для запуску системи в режимі одного користувача.

- Отримуємо доступ до файлової системи:

chroot /sysroot - Скидаємо пароль користувача root у CentOS 7:

passwd root - Виходимо з chroot:

exit - Перевантажуємо систему:

reboot

Категорія: Сервер/VDS

Клонування серверу CentOS 7 за допомогою rsync

- Перевірити наявність rsync –version на сервері з якого будете копіювати

- У разі відсутності встановити yum install rsync

- Створити файл з виключенням файлів /root/exclude-files.txt

в якому додати:

/boot

/dev

/tmp

/sys

/proc

/backup

/etc/fstab

/etc/mtab

/etc/mdadm.conf

/etc/sysconfig/network - Виконати команду rsync -vPa -e ‘ssh -o StrictHostKeyChecking=no’ –exclude-from=/root/exclude-files.txt / REMOTE-IP:/ де REMOTE-IP це адрес віддаленого сервера з аналогічною ОС.

- Повторно задати пароль користувача root на новому сервері та перезавантажити новий сервер. (Можливо буде необхідне скидання паролю користувача root)

не працює плагін Sieve “redirect action: failed to check for duplicate forward to”

необхідно виконати наступні команди відповідно до вашого користувача

touch /home/user/.dovecot.lda-dupes

mkdir /home/user/.dovecot.lda-dupes.locks

chown user:user /home/user/.dovecot.lda-dupes*

перезапустити dovecot

service dovecot stop

service dovecot start

ProxMox додати raw vps.

- створити VPS в графічній оболочці ProxMox, задати VM ID наприклад 100

- Відкріпити та видалити диск в графічній оболочці VM

- В консолі ввести команду qm importdisk 100 /path/to/your/image.raw local, де 100 – ID віртуальної машини, а local назва розділу для зберігання даних VPS.

- Диск додасться як “unused” на VM 100.

- Натиснути двічі на диск, додати до VM.

- Вибрати пріоритет завантаження для нового диску.

- Запустити VM.

Обновление сервера почты Zimbra до 8.8.15

https://www.zimbra.com/downloads/zimbra-collaboration-open-source/

На странице обновлений зимбра копируем ссылку для своей версии или загружаем обновление.

cd ~

wget https://files.zimbra.com/downloads/8.8.15_GA/zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

распаковываем архив:

tar -xvf zcs-8.8.15_GA_3869.RHEL7_64.20190918004220.tgz

заходим в директорию и приступаем к установке

cd zcs-8.8.15_GA_3869.RHEL7_64.20190918004220

./install.shПроверяем работу сервиса:

su zimbra

zmcontrol status

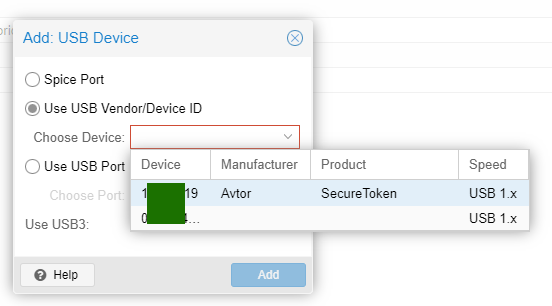

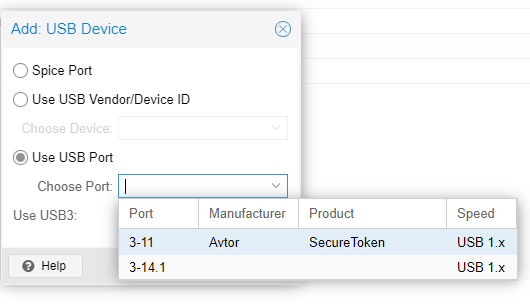

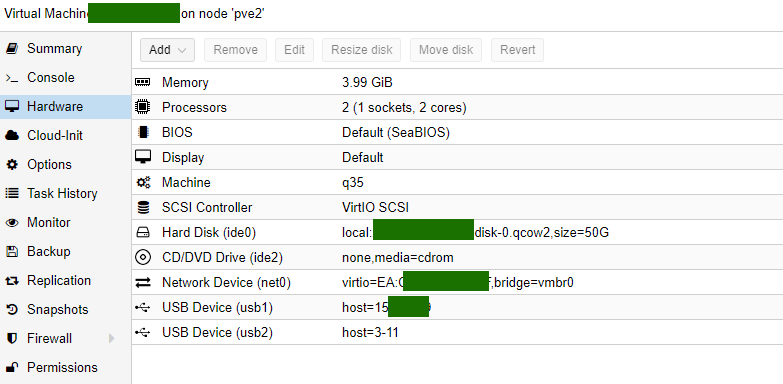

Проброс Електронного ключа (токен) АВТОР Электронный ключ SecureToken-337F на PVE PROXMOX VPS

Создаем виртуальную машину с стандартными параметрами Windows 10.

В разделе Hardware добавляем USB устройство и порт.

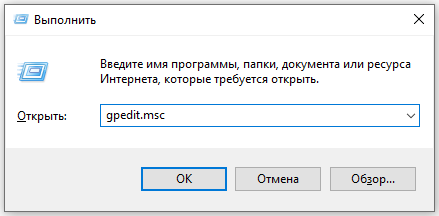

Изменяем Microsoft Group Policy для отключения проброса устройства, для корректной работы с токеном средством RDP.

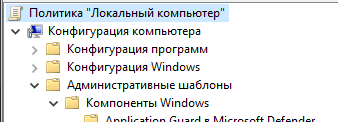

Открываем Local Group Policy

Переходим в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows

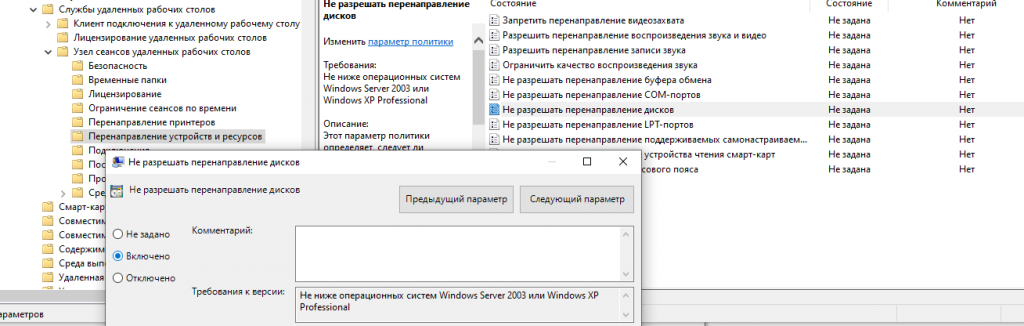

Службы удаленного рабочего стола -> Узел сеанса удаленного рабочего стола -> Перенаправление устройств и ресурсов.

Включить “Не разрешать перенаправление дисков” (возможно и смарт карт ниже в меню)

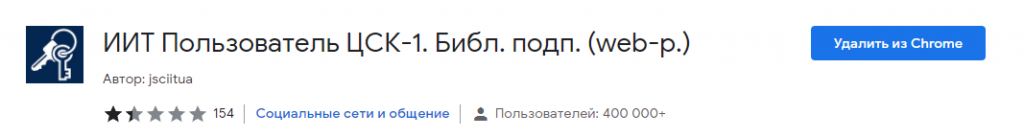

Установить расширение ИИТ Пользователь ЦСК-1. Библ. подп. (web-р.)

и EUSignWebInstall.exe http://iit.com.ua/download/productfiles/EUSignWebInstall.exe

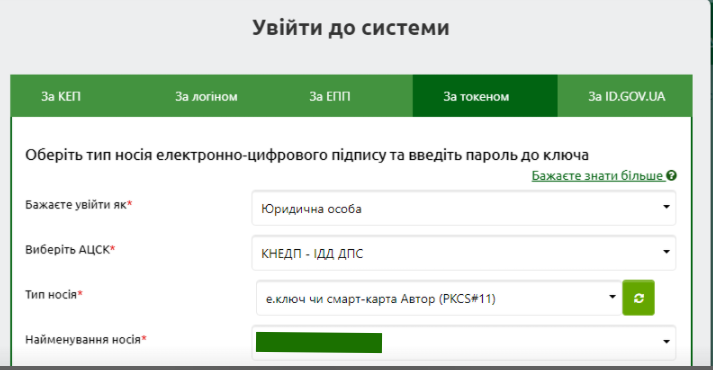

Авторизоваться на необходимом сайте.

IPMI сброс пароля и прочее x8-X11 supermicro

- Загрузится в ОС на самом сервере или с LiveCD

- Скачать IPMICFG (DOS, Windows, Linux, UEFI Shell) https://www.supermicro.com/SwDownload/SwSelect_Free.aspx?cat=IPMI

- Заходим в директорию с программой cd /opt/IPMICFG_*/Linux/64bit

- разрешаем исполнения

chmod +x IPMICFG-Linux.x86_64 - создаём символическую ссылку для удобства использования ln -s $(pwd)/IPMICFG-Linux.x86_64 /usr/local/sbin/ipmicfg

- Если винда то файл ipmicfg-win.exe

- сброс к заводским установкам: ipmicfg -fd

либо с опцией 1,2,3

ipmicfg -fd 3

Ждем сообщения Reset to the factory default completed!

8. Информация о сети

root@(none):~# ipmicfg -m

IP=192.168.101.101

MAC=00:XX:XX:XX:XX:XX

root@(none):~# ipmicfg -k

Net Mask=255.255.255.0

root@(none):~# ipmicfg -gIP=192.168.101.1

9. ВКЛ/ВЫКЛ сети dhcp

ipmicfg -dhcp on

ipmicfg -dhcp off

После сброса к заводским установкам вы можете использовать такие значения:

- Пользователь: ADMIN

- Пароль: ADMIN

Получить список пользователей:

ipmicfg -user list

SSL freebsd

Перейти в директорию cd /etc/ssl/

создать ключ и сертификат .pem

openssl req -new -newkey rsa:4096 -nodes -keyout foo-key.pem -out foo-req.pem

подписать сертефикат

req -x509 -new -nodes -key foo-key.pem -sha256 -days 3650 -out foo-req.pem.pem

ssl для панели VESTACP

В панели VestaCP активируем SSL Support:Lets Encrypt для служебного (основного) домена (активация от минуты до нескольких часов, при ошибке 400 удаляем алиасы на www и прочие)

Подключаемся к серверу

[ххх ~]:~$ ssh root@vXXXXX.dh.net.ua

переносим старый ключ и сертификат панели в бекап:

[ххх ~]# mv /usr/local/vesta/ssl/certificate.crt /usr/local/vesta/ssl/certificate.crt.bak

[ххх ~]# mv /usr/local/vesta/ssl/certificate.key /usr/local/vesta/ssl/certificate.key.bak

создаем симлинки на служебный (основной) домен

[ххх ~]# ln -s /home/admin/conf/web/ssl.vXXXXX.dh.net.ua.crt /usr/local/vesta/ssl/certificate.crt

[ххх ~]# ln -s /home/admin/conf/web/ssl.vXXXXX.dh.net.ua.key /usr/local/vesta/ssl/certificate.key

Перезапускаем службу VestaCP

[ххх ~]# service vesta restart

Restarting vesta (via systemctl): [ OK ]

Готово.

Создать пользователя базы данных MySQL 4

создать пользователя user777 с паролем pass777 для локального использования

mysql> GRANT ALL PRIVILEGES ON *.* TO user777@localhost IDENTIFIED BY 'pass777' WITH GRANT OPTION;

создать пользователя user777 с паролем pass777 для подключения с внешних серверов

mysql> GRANT ALL PRIVILEGES ON *.* TO user777@"%" IDENTIFIED BY 'pass777' WITH GRANT OPTION;